下面这种“路由器”盒子

大家见过没?

千万当心,这可不是路由器

这是 VOIP !

与GOIP原理类似,VOIP也是一种帮助语言传输转换的远程操控拨号设备,经由固定电话线路接入网络,可实现异地远程拨号而来电显示的则是本地号码。一些境外诈骗分子以“高薪”为饵

诱导他人在国内架设VOIP设备后远程拨号

境外诈骗电话摇身一变成为国内来电

这便大大降低了受害人的防范心理,

其社会危害性非常之大。

而架设这种设备为境外诈骗分子

提供通讯帮助的违法犯罪行为

也必将受到法律的严惩

近日,南充市顺庆区公安分局刑侦大队侦破一起帮助信息网络犯罪活动案,抓获犯罪嫌疑人2名。 今年2月,年轻小伙蒋某与好友万某在闲谈中聊起赚钱的话题,万某声称其在某聊天软件上认识了许多境外“老板”,只要按照他们的要求在酒店里安装好一种“设备”就能挣大钱。蒋某闻言动心了,当即表示想要和万某一起挣钱。 随后,万某与境外上家取得联系,接收了对方提供的“设备”,并与蒋某在四川某酒店房间中,使用电话线接通该“设备”运行。几天后,万某两人接到上家指示将“工作地点”转移至南充。 2月15日,当两人照常运行“设备”时被抓获,民警现场查扣VOIP设备3台。

经审查,犯罪嫌疑人万某、蒋某对利用VOIP设备为境外电信网络诈骗团伙提供帮助的犯罪事实供认不讳。目前,两名犯罪嫌疑人已被公安机关依法刑事拘留,案件进一步侦办中。 “操作简单,用电话线接通设备即可;待遇优厚,工资日结每天上千......”面对“高薪”诱惑,小伙许某、阮某做出了“心动选择”,殊不知他们走上的是一条“不归路”。 今年2月,许某通过某聊天软件结识了一名专职介绍“高薪工作”的网友,对方表示接通并运行一种“设备”即可获得每天1200元的报酬。见报酬丰厚,许某接受了这份“工作”。

随后,许某按照指示在某酒店开房住下,并邀约网友阮某一起运行“设备”共同赚钱。2月14日,顺庆区公安分局刑侦大队联合北湖派出所将二人抓获归案。目前,犯罪嫌疑人许某、阮某已被依法刑事拘留,案件进一步侦办中。“网友告诉我,在‘设备’上插上电话线就能赚钱,我就没想那么多......”2月14日,犯罪嫌疑人冯某面对李家派出所民警的讯问时后悔不已。

今年2月,网友向冯某介绍了一份“赚钱”的工作,只需持身份信息办理固定电话并安装好“设备”,即可获得每天500元的报酬。起初,冯某担心这是从事违法犯罪活动,然而在对方再三担保和高薪诱惑下,最终还是办理了固定电话并按照对方要求运行了“设备”。2月14日,冯某被抓获归案,目前,已被公安机关依法刑事拘留,案件进一步侦办中。

切莫被所谓的“高薪”蒙骗,架设VOIP、GOIP等虚拟拨号设备,成为境外电信网络诈骗团伙的帮凶。

如果发现非法安装此类虚拟拨号设备的情况,请立即拨打110报警电话。

请大家千万不要随意出借、出租、出售个人银行卡、电话卡,否则也将面临法律的严惩。

数百个Docker容器镜像中隐藏漏洞,下载量高达数十亿次

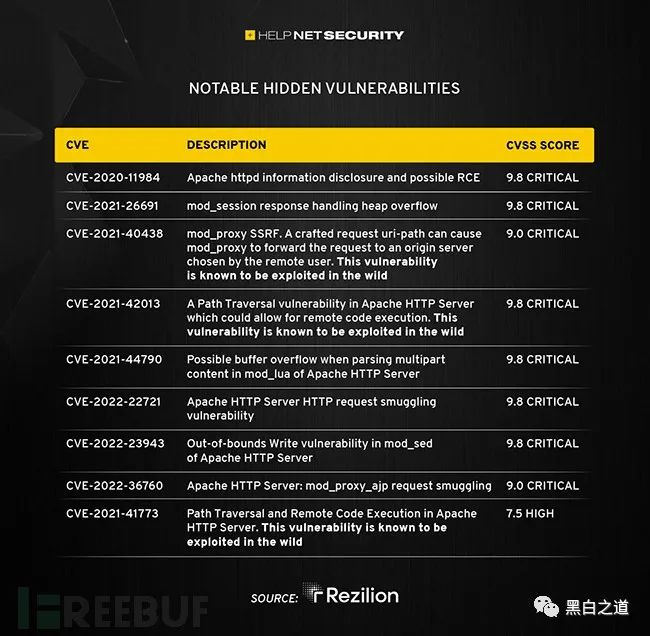

Rezilion发现了数百个Docker容器镜像的存在,这些镜像包含了大多数标准漏洞扫描器和SCA工具都没有检测到的漏洞。

研究发现,数百个Docker容器镜像中隐藏着许多高危险性/关键性的漏洞,这些容器镜像的下载量合计达数十亿次。其中包括已被公开的高知名漏洞。

一些隐藏的漏洞在野外被积极利用,这些漏洞是CISA已知被利用漏洞合集中的一部分,包括CVE-2021-42013、CVE-2021-41773、CVE-2019-17558。

经过研究发现漏洞存在的根本原因是无法检测未被软件包管理器管理的软件组件。

该研究解释了标准漏洞扫描器和SCA工具的固有操作方法是如何依靠从软件包管理器获取数据来了解扫描环境中存在哪些软件包的,这使得它们容易在多种常见情况下遗漏易受攻击的软件包,即软件的部署方式规避了这些软件包管理器。

根据该报告,规避部署方式的软件包管理器在Docker容器中很常见。研究小组已经发现了超过10万个以绕过软件包管理器的方式部署代码的容器镜像,包括DockerHub的大多数官方容器镜像。这些容器要么已经包含隐藏的漏洞,要么在其中一个组件的漏洞被发现后容易出现隐藏的漏洞。

研究人员确定了四种不同的情况,在这些情况下,软件的部署没有与软件包管理器进行交互,如应用程序本身、应用程序所需的运行、应用程序工作所需的依赖性,以及在容器镜像构建过程结束时没有删除的应用程序部署,并展示了隐藏的漏洞如何找到容器镜像。

"我们希望这项研究能让开发者和安全从业者了解这一漏洞的存在,这样他们就能采取适当的行动来减少风险,并推动供应商和开源项目增加对这些类型场景的支持,"Rezilion公司漏洞研究部主任Yotam Perkal说。"

最后需要提醒大家的是,只要漏洞扫描程序和SCA工具无法适应这些情况,任何以这种方式安装软件包或可执行文件的容器映像最终都可能包含'隐藏'漏洞。

参考链接:https://www.helpnetsecurity.com/2023/02/23/hidden-vulnerabilities-docker-containers/

最难就业季|“本想先读书躲一躲,谁料行情还不如两年前”

WEB渗透夏日特训来袭!|web渗透入门基础篇|暑期充电

严厉打击!“内鬼”泄露公民个人信息违法犯罪