苹果试点推进类 ChatGPT 工具“Ask”,可实现客服工作

根据国外科技媒体 MacRumors 报道,苹果公司近期已启动试点项目,为 AppleCare 客服提供名为“Ask”的全新工具,帮助客服人员回答用户提问。

根据报道称“Ask”工具在收到用户的技术提问之后,自动生成相关的操作步骤、疑难解答等内容,而客服人员可以在在线聊天或电话过程中,可以基于“Ask”工具提供的内容回复给用户。

“Ask”会自动从苹果内部知识库中获取相关信息来回答问题,客服可以将答案评为“有用”或“无用”,以便于苹果进一步改善该功能。

顾问可以就每个主题提出最多五个后续问题。苹果公司表示,计划在收集反馈意见后,在未来向更多的客服提供这一工具。

多年来,生物识别技术被宣传为终极身份验证手段,因为每个人的面部、指纹和虹膜信息都独一无二且难以被伪造。然而,随着人工智能技术的井喷式发展,生物识别技术,尤其是人脸识别技术正面临巨大威胁。

近日,网络安全公司Group-IB发现了首个能够窃取人脸(识别数据)的银行木马程序,被用于窃取用户的个人身份信息和电话号码,以及面部扫描信息。然后,这些图像被换成人工智能生成的深度造假图像,可以轻松绕过银行APP的人脸识别认证。

研究人员透露,该“人脸劫持“木马本月早些时候在越南被使用,攻击者诱使受害者进入恶意应用,让他们进行面部扫描,然后从其银行账户中取走了约4万美元资金。

Group-IB亚太威胁情报团队的恶意软件分析师Sharmine Low在一篇博客文章中透露:“黑客开发了一种专门用于收集面部识别数据的新型恶意软件家族。此外他们还开发了一种工具,可以使受害者与伪装成银行呼叫中心的网络犯罪分子直接进行交流。”

Group-IB研究团队最新发现的这个能够“劫持人脸“的全新木马程序代号GoldPickaxe.iOS,专门针对iOS用户,它可以拦截短信并收集面部识别数据和身份证明文件。黑客可使用这些敏感信息创建深度伪造内容,将合成面孔替换为受害者的面孔,未经授权访问受害者的银行账户。

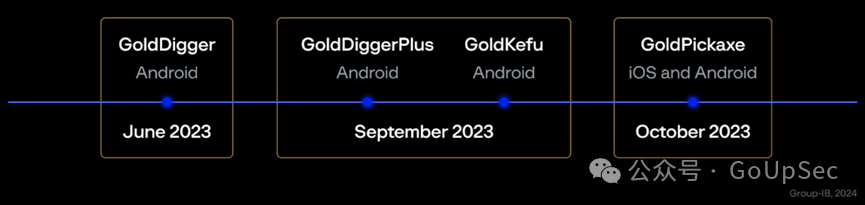

研究者指出,GoldPickaxe由一个名为GoldFactory的大型中文黑客组织开发,基于该组织此前开发的安卓银行木马GoldDigger,GoldPickaxe是该系列木马中首个支持iOS设备的变种此前仅支持安卓设备)。

GoldFactory木马的演进时间线 来源:Group-IB

GoldPickaxe.iOS的分发方案尤其值得注意,最初黑客利用苹果的移动应用程序测试平台TestFlight来分发恶意软件。被TestFlight剔除后,黑客转而采用更复杂的多阶段社会工程计划来说服受害者安装移动设备管理(MDM)配置文件。这使得黑客能够完全控制受害者的设备。

GoldFactory的常见攻击策略是组合使用短信轰炸和网络钓鱼技巧,并经常伪装成政府服务代理(包括泰国政府服务,如泰国数字养老金和越南政府信息门户网站)。研究人员称,这些木马程序目前主要针对亚太地区的老年人,但也有一些“迹象”表明该团伙正在向其他地区扩张。

目前,“人脸劫持“木马攻击在泰国的成功率很高,因为该国现在要求用户通过面部识别而不是一次性密码(OTP)确认大额银行交易(超过5万泰铢)。同样,越南国家银行也表示有意从今年4月开始强制所有汇款进行面部认证。

在泰国,黑客将GoldPickaxe.iOS伪装成一个领取养老金的应用程序。受害者在使用该程序时被要求拍摄自己的照片和身份证照片。在iOS版本中,人脸劫持木马程序甚至还会向受害者发出一些人脸信息采集指令,例如眨眼、微笑、左右转动头部、点头或张嘴。

被窃取的用户面部视频随后被用作换脸人工智能工具创建深度造假视频的原材料,黑客利用这些深度伪造视频可以轻松地冒充受害者进入银行应用程序。

研究人员指出:“这种方法通常用于创建受害者的综合面部生物特征档案,这是在其他欺诈活动中没有观察到的新技术”。

“人脸劫持“木马的出现标志着生物识别威胁已经成为现实。根据iProov最新发布的威胁情报报告,2023年换脸深度造假攻击暴增了704%。这家生物识别认证公司还发现,欺骗工具使用的深度伪造媒体增加了672%,使用模拟器(模仿用户设备)和欺诈内容发起的数字注入攻击增加了353%。

iProov的首席科学官Andrew Newell表示,生成式人工智能为大幅提升了黑客“生产力水平“。他指出:“这些工具成本相对较低,易于访问,可以用来创建高度令人信服的合成媒体,例如换脸或其他形式的深度伪造内容,很容易欺骗人类的眼睛以及过时的生物识别解决方案。”

Gartner预测,到2026年,30%的企业将不再信任生物识别工具的可靠性。Gartner副总裁分析师Akif Khan指出:“随着真假难辨的深度伪造泛滥,企业可能会开始质疑(生物识别)身份验证和认证解决方案的可靠性。”

此外,有些人认为生物识别比传统登录方法更危险——用户独特的生物特征一旦被盗可能会永远暴露和失效,因为用户无法像更改密码或通行密钥那样更改这些生物特征。

Group-IB提供了一些建议来帮助用户避免生物识别攻击,包括:

不要点击电子邮件、短信或社交媒体帖子中的可疑链接。

仅从官方平台(如Google Play商店或Apple App Store)下载应用程序。

如果必须下载第三方应用程序,请“谨慎行事”。

安装新应用时仔细查看请求的权限,当他们请求辅助功能服务时“要格外警惕”。

不要将未知用户添加到社交应用中。

如果存疑,请直接致电银行,而不是点击手机屏幕上的银行警报窗口。

此外,安全专家还建议用户注意手机是否存在感染恶意软件的迹象:

电池电量消耗加快、性能下降、数据使用异常或过热(表明恶意软件可能在后台运行并消耗资源)。

出现未曾下载安装的陌生应用程序(一些恶意软件会伪装成合法应用程序)。

某些应用程序突然增加权限。

奇怪的行为,例如手机自行拨打电话、在未经同意的情况下发送消息或在没有输入的情况下访问应用程序。

始于猎艳,终于诈骗!带你了解“约炮”APP