不受影响版本

Ingress-nginx >= 1.11.5

Ingress-nginx >= 1.12.1

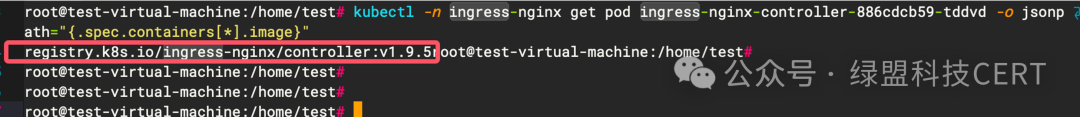

用户可先用以下命令确认k8s是否使用了ingress-nginx控制器:

kubectl get pods --all-namespaces --selector app.kubernetes.io/name=ingress-nginx |

再输入下列命令查看ingress-nginx的版本:kubectl -n ingress-nginx get pod -o jsonpath="{.spec.containers[*].image}" |

若当前版本在受影响范围内,则可能存在安全风险。

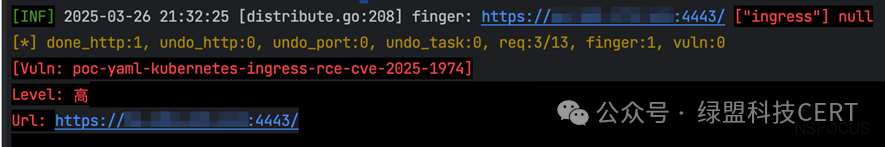

3.2 工具检测

绿盟科技自动化渗透测试工具(EZ)已支持k8s ingress的指纹识别和CVE-2025-1974漏洞检测(注:企业版请联系绿盟销售人员获取)。

可使用下列命令进行产品指纹识别:

./ez webscan --disable-pocs all -u https:192.168.1.41:4443/ |

可使用下列命令对单个或批量主机进行漏洞检测:

./ez webscan --pocs ingress -u https:192.168.1.41:4443/ |

./ez webscan --pocs ingress -uf url.txt |

工具下载链接:https://github.com/m-sec-org/EZ/releases

新用户请注册M-SEC社区(https://msec.nsfocus.com)申请证书进行使用:

注:社区版本将于近期发布上述功能

绿盟科技CTEM解决方案可以主动+被动方式进行k8s相关资产和CVE-2025-1974漏洞风险的发现和排查:

1、可支持直接匹配k8s的资产名称和版本:

2、可通过下发配置核查任务,检查ingress-nginx配置文件中的Admission Controller是否对外暴露:

3、可通过调用PoC进行漏洞扫描:

5.1 官方升级

目前官方已发布新版本修复此漏洞,请受影响的用户尽快升级防护,下载链接:https://github.com/kubernetes/ingress-nginx/releases

5.2 临时防护措施

若相关用户暂时无法进行升级操作,也可以通过下列措施进行临时缓解。

1、对Admission Controller进行访问控制。

2、在不影响业务的情况下,关闭ingress-nginx的Validating Admission Controller功能

(1)使用Helm安装的ingress-nginx:

可以重新安装并设置Helm属性为controller.admissionWebhooks.enabled=false。

(2)手动安装的ingress-nginx:

删除名为ValidatingWebhook 的配置ingress-nginx-admission;编辑Deployment或Daemonset,从控制器容器的参数列表中删除ingress-nginx-controller--validating-webhook。