研究人员发现CVE-2021-22205 10分RCE漏洞在野利用。

2021年4月,GitLab发布安全公告修复了其服务web接口中的一个远程代码执行漏洞——CVE-2021-22205。Gitlab将漏洞描述为一个非认证的漏洞,是由传递用户提供的图像给服务嵌入的ExifTool工具导致的。远程攻击者利用该漏洞可以以Git用户执行任意任意命令。

CVE-2021-22205漏洞的CVSS评分为9.9分。9月21日,GitLab将该漏洞的CVSS评分从9.9分修改到10分。评分提高的原因是该漏洞从认证漏洞变成了非认证的漏洞。

在野利用

在野利用

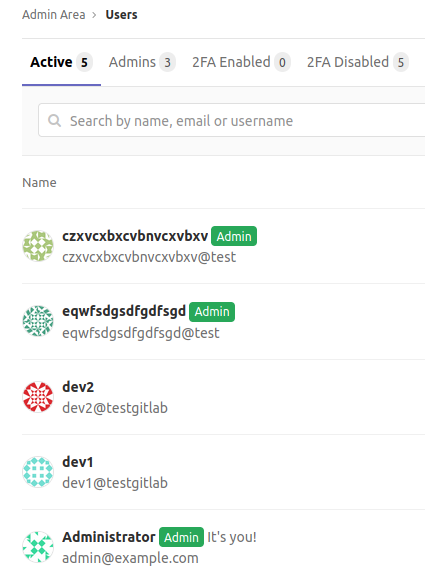

HN安全团队在10月份发布的现实攻击报告中指出,在6月-7月的两个月里,攻击者用2个看起来比较随机的用户名注册了两个具有管理员权限的用户:

但是注册过程中指定的邮件地址默认是没有经过验证的,因此新创建的用户可以自动登录。这个过程中也不会发送其他通知给管理员。

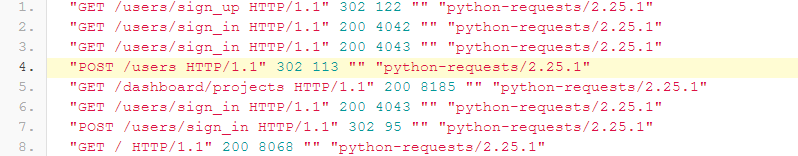

随后研究人员发现,攻击者用2个新创建的用户登录到Gitlab服务器,并执行了以下操作:

◼用户注册和登入;

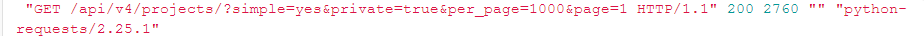

◼滥用Gitlab API列出所有项目,其中包括私有项目;

◼上传附件到项目中。

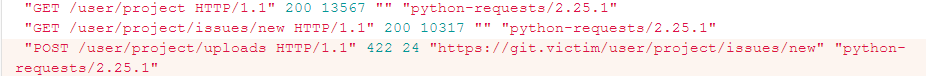

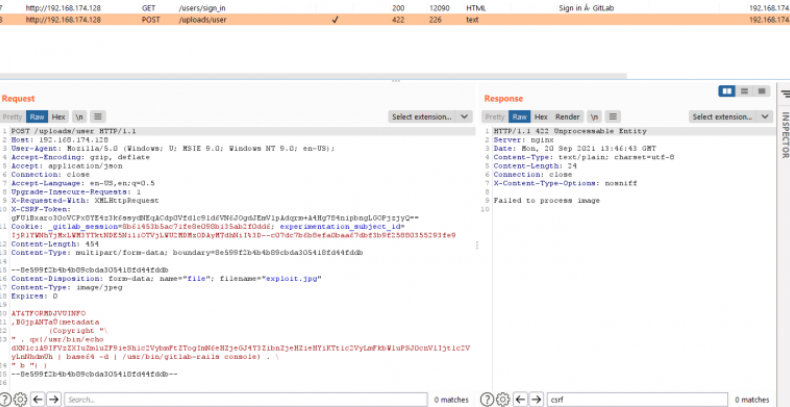

上传的附件其实就是恶意payload。漏洞在野利用中使用的payload可以执行逆向shell,将前面两个新注册的用户权限提升到admin。此外,还可以其他payload来实现远程代码执行。因为整个漏洞利用过程只有2个请求:在默认gitlab安装中无需滥用API来找到有效的项目,无需打开和进行认证:

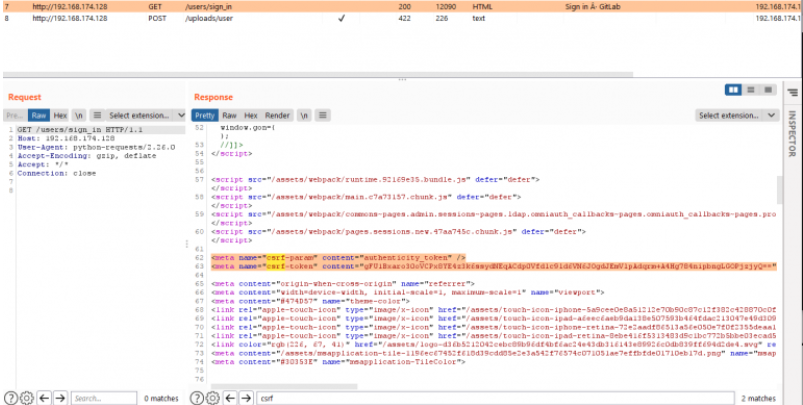

获取CSRF token的请求

执行非认证的恶意payload上传的请求

漏洞影响

漏洞影响

CVE-2021-22205漏洞影响11.9之后的所有gitlab企业版和gitlab社区版。

补丁

补丁

漏洞已在以下版本中修复:

完整技术分析参见:https://attackerkb.com/topics/D41jRUXCiJ/cve-2021-22205/rapid7-analysis

参考及来源:https://security.humanativaspa.it/gitlab-ce-cve-2021-22205-in-the-wild/