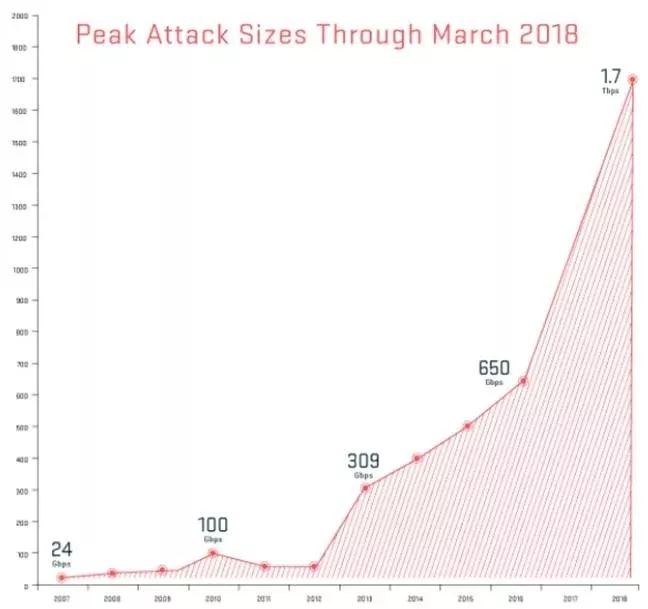

最近一种利用Memcache作为DDoS放大器进行放大的超大规模DDoS攻击技术已经流行开来。这种类型的DDoS攻击被称为“反射型 DDoS”。响应数据包被放大的倍数被称为 DDoS攻击的“放大系数”。而本次利用Memcache的攻击,则实现了高达5万多倍的放大系数,这是DDoS历史上首次出现的超高倍数DDoS攻击事件。

一周前,就有安全专家预测,在接下来的一段时间内,会出现更多利用Memcached进行DDoS的事件,如果本次攻击效果被其他DDoS团队所效仿,将会带来后果更严重的攻击。

这不,根据监测,利用Memcache放大的攻击事件不断上升,攻击频率从每天不足50件爆发式上升到每天300-400件。其中,影响最大的就是GitHub事件。知名代码托管网站GitHub遭遇了有史以来最严重的DDoS网络攻击,峰值流量达到了前所未有的1.35Tbps。

GitHub遭受有史以来最严重DDoS攻击

GitHub遭受有史以来最严重DDoS攻击

GitHub作为全球最大源代码托管平台,有着十分强悍的技术实力。面对2月28日的攻击,不到10分钟,GitHub就不得不向CDN服务商 Akamai 请求协助。最终Akamai接管了GitHub的所有信息流,并通过其清理中心发送数据以清除和阻止恶意数据包。8分钟后,袭击者停止了攻击。

Akamai网络安全副总裁Josh Shau表示:

我们的处理能力是基于互联网所见过最大规模攻击的五倍来建模的,可以肯定我们能处理1.3 Tbps流量攻击,但所实话,我们还从来没有遇到过这么大的流量。

目前GitHub已证实网站的用户并没有受到此次攻击的影响,虽然如此,Akamai公司还是表示:

过去的一周,memcached反射攻击掀起了一场DDoS攻击风暴。各行各业已受到多次攻击,且本次对GitHub攻击使用的就是Memcached payload。

这次针对GitHub的攻击,研究者更多地是将其视为是一种攻击者对新型攻击手段的宣传,向有意向的客户展示这种攻击的威力,同时也试验其在实际行动中的效果。

“三管齐下”的攻击形式出现

“三管齐下”的攻击形式出现

另外,对于此次的攻击目的,Akamai表示:

攻击者坚持要求受害者向邮件中明确提供的钱包地址支付50个(16000美元)门罗币。这似乎与勒索电子邮件中使用的类似策略一致。

这表明DDoS攻击技术和手段又出现了一次新的迭代和升级,在完成攻击人物的时候,再狠狠地捞一笔。攻击者改变了以前先发动攻击再通过电子邮件或其他方式进行勒索的做法,在攻击的同时连同勒索性能一并混在数据中发送出去。这实际上就是把DDoS攻击、钓鱼攻击、勒索攻击打包成一种攻击。

其实这也不难理解,由于安全解决方案不断升级的垃圾邮件保护机制,攻击者要想和以前那样通过发送电子邮件向受害者进行攻击,很可能会被发现并过滤掉。因此在发动DDoS攻击时,此时安全防御措施已经崩溃,利用这个机会进行钓鱼攻击、勒索攻击就很容易了。

360安全团队0Kee Team李丰沛建议大家不要轻易把Memcache暴露在互联网中,即使暴露,也应该加上用户口令认证或者网络访问限制等。

有效的防控措施

有效的防控措施

1.在memcached服务器或者其上联的网络设备上配置防火墙策略,仅允许授权的业务IP地址访问memcached服务器,拦截非法访问;

2.更改memcached服务的监听端口为11211之外的其他大端口,避免针对默认端口的恶意利用;

3.升级到最新的memcached软件版本,配置启用SASL认证等权限控制策略;